2019-09-21(sat) に「鹿児島Linux勉強会 2019.09」に参加するために鹿児島市に行ってきました.

例によって集まりが悪くオンライン開催かなと思っていたのですが,参加者が三人に :)

前日までに

「クラウド系自由ソフトウェアがお手軽に利用できるFreedomBoxの最近とFreedomBone」,「VPSサーバのOSアップグレードといくつかのサーバからの引っ越し」

というネタを用意しました.

興味のある方は以下からどうぞ.

台風が少し心配でしたが16:00時解散なら市内の人には影響は殆ど無いだろうと思い開催としました.

当日は07:00頃家を出て鴨池・垂水フェリーを使い鹿児島市へ.

すき家で朝食を摂ってプラージュで散髪をして100円ショップを覗いたらもう時間が迫っていたので会場へ.

会場は湯楽館 多目的ルーム3.

電源,Wi-Fiに会場据え付けPCがあって3時間1500円で人数制限無く誰でも借りれます.

今回は参加者3人なので一人あたり500円になるはず.

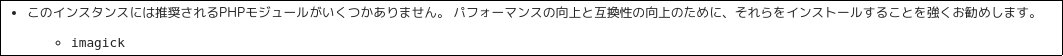

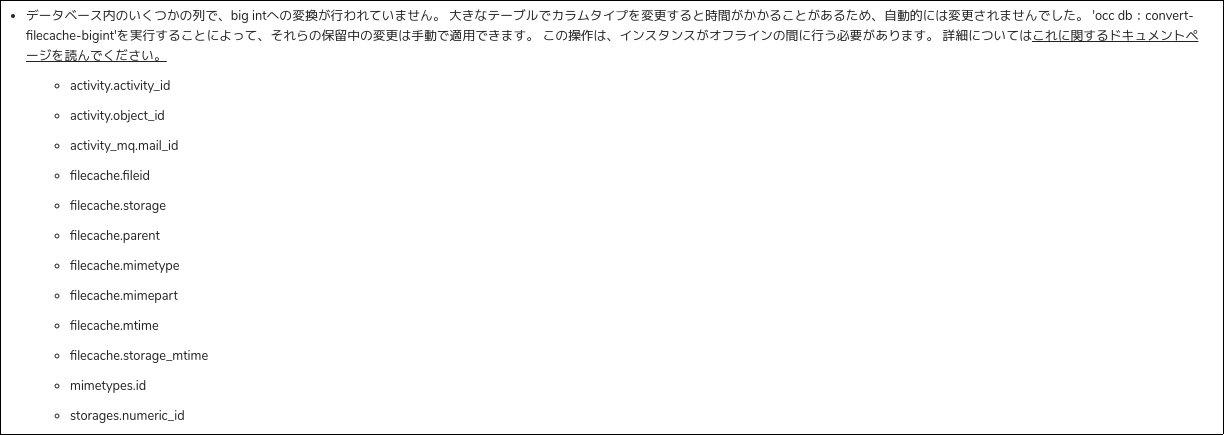

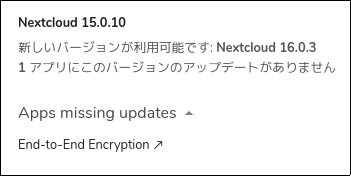

しかし,参加者が来ないので深セン方面のSFD代理登録したり,Androidで配信テストしたり,先日立てたOracle Cloudをいじったりしていました…….

本日2月29日はゆんゆんの誕生日!!

……あれっ、3月1日になってしまった。2月29日がない……。

ゆんゆん……。#このすば#ゆんゆん誕生日#うるう年#今年は29日ありません#来年お祝いしましょう pic.twitter.com/0sUkzRcI4z— アニメ『このすば』公式ツイッター (@konosubaanime) 2019年2月28日

meets.で買ったスマホ三脚スタンドは良さそうです.

16:00になって撤収しました.与次郎のダイソーとニシムタに寄ってフェリーで食べる夕食を入手,フェリーの時間を確認すると次は5分後……その次のフェリーですね.

鹿児島市ではあまり台風の影響を感じなかったのですがフェリーで大隅に渡ると雨風が強いです.荷物を濡らしたくないので雨具にポンチョを選んだのですが風と相性が悪いです.向かい風でなかなか進まないし腕が疲れる.海岸線はずっと向かい風だったので遠回りになるけど古江から内陸側に登って海岸から離れます.

このルートだとスーパーにも寄れます.見切り品のおにぎりを入手.

しかし,残り5kmほどのところで木の枝を拾ってリヤホイールに巻き込んだようでリヤディレイヤーを折ってしまいますorz

ポークも1本折れています.

この状態では押すことも出来ないのでそのへんの蔓でディレイラーとチェーンをフレームに結んで折れたスポークを巻き付けてフロントのチェーンも落として押せるようにして家まで押して帰りました.木に囲まれていて風はなかったのだけどそれが活かせませんでしたね.

この辺は木が道路に張り出していて雨風で枝葉が落ちてきて車通りも少ないので路面状態よくなくて辛いです.

何気に同じ原因でリヤディレイラーを折ったのは2度目.1度目から1年も経っていません.

グラベルロードとかだともう少しこういう道に強いでしょうか?あまり変わらないかな…….

内装ギヤのほうが良いかもですね.

シングルやFixedだとさらに壊れにくいだろうけど10%超の上りがあるので辛いかな.

ちなみに自走でなく公共交通機関を使うと日帰りの範囲で天文館を目的地にすると滞在できるのは最大10:47〜13:15とちょっと現実的でないのですよね…….

さて,自転車の修理にはリヤディレイヤー,チェーン,スポークが必要.

この辺?(RDはもう少し上のグレードにしたいけど……)

リヤホイールは既にスポークを4本折って交換しているしリムも摩耗しているのでこれも出来れば交換したいところ…….