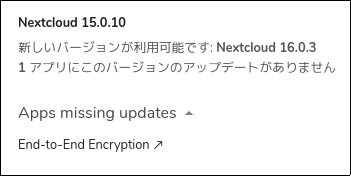

Nextcloudを16にアップグレードしました.そういえば16にはActivityPub機能が付いたはずと探してみると social というアプリがあったので早速導入してみました.

(Nextcloud 16からの対応と思っていたけど15から対応していた)

Alpha版だけあって機能は少なくシンプルです.

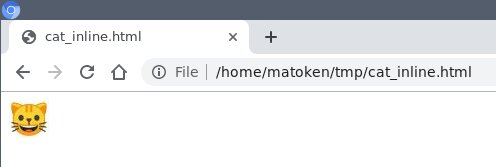

画像投稿位はしたいなと思うのですが無さそう.Nextcloud fileのURL共有機能で画像を一般公開してそのURLを張り付けたらどうだろうと試してみましたが駄目でした.少なくともNextcloud socialとMastodonでは展開されません.

他のサーバからfollowすることも出来ました.

occのサブコマンドもあります.

$ sudo -u www-data php ./occ list social : Available commands for the "social" namespace: social:account:create Create a new social account social:account:following Following a new account social:cache:refresh Update the cache social:check:install Check the integrity of the installation social:fediverse Allow or deny access to the fediverse social:note:boost Boost a note social:note:create Create a new note social:note:like Like a note social:queue:process Process the request queue social:queue:status Return status on the request queue social:reset Reset ALL data related to the Social App social:stream Get stream by timeline and viewer

social:stream はストリーミングではなくストリームを読み込むだけのようでちょっと残念.

$ sudo -u www-data php ./occ social:stream matoken local Account: matoken@files.matoken.org Id: https://files.matoken.org/index.php/apps/social/@matoken +-------------------------------------------------------------------------------+---------------------------+------+---------------------------+------------------------------------------------------------------+ | Id | Source | Type | Author | Content | +-------------------------------------------------------------------------------+---------------------------+------+---------------------------+-------------------------------------------------------+-------------------------------------------------------------------------------+---------------------------+------+---------------------------+------------------------------------------------------------------+ | Id | Source | Type | Author | Content | +-------------------------------------------------------------------------------+---------------------------+------+---------------------------+------------------------------------------------------------------+ | https://files.matoken.org/index.php/apps/social/@matoken/15713026201621139189 | matoken@files.matoken.org | Note | matoken@files.matoken.org | 画像の共有?https://files.matoken.org/index.php/s/pwBt2mrzRgzrCM9 | | https://files.matoken.org/index.php/apps/social/@matoken/15712646582663693964 | matoken@files.matoken.org | Note | matoken@files.matoken.org | hello Nextcloud! | +-------------------------------------------------------------------------------+---------------------------+------+---------------------------+------------------------------------------------------------------+

まだあまり機能がないですが,Nextcloud連携が出来るようになると色々と便利に使えるようになりそうです.

$ sudo -u www-data php ./occ app:list|grep -i social: - social: 0.2.101 $ sudo -u www-data php ./occ status|grep version: - version: 16.0.5.1 $ lsb_release -dr Description: Debian GNU/Linux 10 (buster) Release: 10