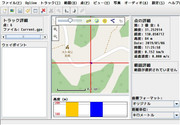

GPSロガーにGARMIN OREGON 300を使っています.大分前に販売は終了していて,バッテリーボックスや外装がへたっていますが未だ使えています.単3電池2本で12〜16時間程は動作するしいざとなったらUSB経由でも動作します.防水(手持ちのは外装が破損してもう防水ではない)で雨の中も普通に使えるし,地図にOpenStreetMapのデータを使うことも出来ます.

これを主に自転車のハンドルにマウントして使っています.

知らない道路を走るときなどはトラックログを前もって作成しておいて参照しながら走ると迷わず時間もロスせず走れていい感じです.(ブルベなどに最適)

ルートの作成にはJOSMやルートラボを利用しています.

走行後はログからデジタルカメラの写真にジオタグを埋め込んだりログや写真を見ながらOpenStreetMapに情報を入力したりしています.

- OpenStreetMap

- GPS で色々遊ぶ – Speaker Deck(GeoTag埋め込み方法)

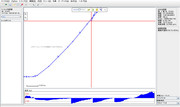

そんな感じで便利に使っていたのですが,初日の出を見に行ったときのポタリングのデータを見たらデータがおかしいです.電源を入れ直すたびにその場所の標高が-になっているとかもおかしいのですが,日付が1999年05月17〜18日になっています.実際は2019年01月01日です.

GPSの1999年8月21日問題?と思いましたが,次は4月なので多分違う.

もしかしてOREGON 300は2019年のデータを扱えない?

データはこんな感じで年月日と標高はおかしいですが,位置情報と時分秒は正しそうです.

$ grep trkpt ~/Nextcloud_files.matoken.org/GPS/2019-01-01.gpx |head

<trkpt lat="31.254590" lon="130.854801"><ele>28.50</ele><time>1999-05-17T20:55:26Z</time></trkpt>

<trkpt lat="31.254776" lon="130.854894"><ele>29.46</ele><time>1999-05-17T20:55:31Z</time></trkpt>

<trkpt lat="31.254912" lon="130.854996"><ele>31.38</ele><time>1999-05-17T20:55:36Z</time></trkpt>

<trkpt lat="31.254953" lon="130.855057"><ele>31.38</ele><time>1999-05-17T20:55:39Z</time></trkpt>

<trkpt lat="31.255113" lon="130.855215"><ele>33.30</ele><time>1999-05-17T20:55:46Z</time></trkpt>

<trkpt lat="31.255165" lon="130.855251"><ele>33.30</ele><time>1999-05-17T20:55:48Z</time></trkpt>

<trkpt lat="31.255219" lon="130.855322"><ele>34.26</ele><time>1999-05-17T20:55:51Z</time></trkpt>

<trkpt lat="31.255249" lon="130.855343"><ele>35.23</ele><time>1999-05-17T20:55:54Z</time></trkpt>

<trkpt lat="31.255276" lon="130.855375"><ele>34.74</ele><time>1999-05-17T20:55:56Z</time></trkpt>

<trkpt lat="31.255384" lon="130.855460"><ele>35.71</ele><time>1999-05-17T20:56:01Z</time></trkpt>

$ grep trkpt ~/Nextcloud_files.matoken.org/GPS/2019-01-01.gpx |tail

<trkpt lat="31.253258" lon="130.851111"><ele>138.09</ele><time>1999-05-18T03:57:15Z</time></trkpt>

<trkpt lat="31.253231" lon="130.851065"><ele>137.61</ele><time>1999-05-18T03:57:16Z</time></trkpt>

<trkpt lat="31.253209" lon="130.851040"><ele>136.64</ele><time>1999-05-18T03:57:17Z</time></trkpt>

<trkpt lat="31.253189" lon="130.851033"><ele>135.68</ele><time>1999-05-18T03:57:19Z</time></trkpt>

<trkpt lat="31.253162" lon="130.851021"><ele>137.13</ele><time>1999-05-18T03:57:22Z</time></trkpt>

<trkpt lat="31.253105" lon="130.850987"><ele>136.64</ele><time>1999-05-18T03:57:30Z</time></trkpt>

<trkpt lat="31.253046" lon="130.850972"><ele>136.64</ele><time>1999-05-18T03:57:36Z</time></trkpt>

<trkpt lat="31.253009" lon="130.850969"><ele>136.16</ele><time>1999-05-18T03:57:41Z</time></trkpt>

<trkpt lat="31.252981" lon="130.850972"><ele>136.64</ele><time>1999-05-18T03:57:48Z</time></trkpt>

<trkpt lat="31.252978" lon="130.850982"><ele>136.64</ele><time>1999-05-18T03:57:54Z</time></trkpt>

標高はとりあえず置いておいてsedで年月日差し替えでとりあえず写真にジオタグを付けたりするのに使えました.

$ sed -e "s/1999-05-1[7|8]/2018-12-31/g" 2019-01-01.gpx > 2019-01-01-tr.gpx

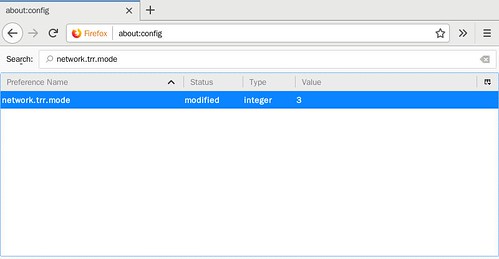

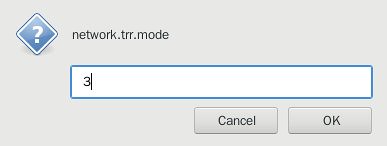

10年前の機械だからもう駄目なんだろうかと思いながらOREGON 300のFirmwareのバージョンを見ると3.01でした.

最新のFirmwareを確認すると4.20のようです.今回の件は見当たりませんがいろいろと改善されているようなので今回の件が治らないにしてもアップデートしておいたほうが良さそうです.

Changes made from version 4.10 to 4.20:

Updated magnetic Earth data

Improved GPS performance

Improved support for BirdsEye™ Satellite Imagery (each provider's imagery can be configured independently)

Increased the maximum number of supported JNX files to 250 from 200

Fixed issues with WAAS/EGNOS

Fixed issue with track navigation sometimes not adding waypoints to the Active Route list

Fixed issue with MPC map labels disappearing

Fixed shutdown on the map page when you have a geocache dashboard active and return after pressing the geocache name

Fixed issue with photo viewer not displaying correctly

Fixed issue with 3D view

Fixed issue with track navigation not adding waypoints to the Active Route list when they are exactly equal to a track point

Fixed shutdown when the device had more than the maximum number of JNX files on it

Fixed shutdown related to topographical maps and land cover text size

Fixed shutdown associated with certain custom POI files

Fixed Glide Ratio to Destination field

Fixed an issue related to adding a geocache as a point in a route

Fixed an issue with magnetic north reference and waypoint headings

Modified the 'Arriving at Destination' message banner so that it no longer appears when navigating to a geocache

Changes made from version 4.00 to 4.10:

Added support for chirp™ (Oregon 300, Oregon 400).

Fixed problem with certain custom maps.

Changes made from version 3.90 to 4.00:

Fixed issue on 3D View where vehicle could move after using the map.

Fixed issue on map page where back button would jump to the main menu.

Fixed issues with odometer distance.

Fixed shutdown while panning the map for extended periods of time.

Changes made from version 3.80 to 3.90:

Added ability to set user declination direction

Added Automatic Shaded Relief option

Added brightness adjustments for BirdsEye imagery

Added Geocache filtering. Select Setup > Geocaches to add custom filters

Added multicaching support

Improved WAAS performance

Fixed elevation profiles to always use the most detailed DEM data loaded

Fixed issue with calculator % function

Fixed issue with map POI's showing twice for a single point

Fixed issue with Oblique Mercator User grid

Fixed occasional shutdowns

Fixed spot sounding display on certain maps

Changes made from version 3.70 to 3.80:

Added BirdsEye control to profiles.

Added screen calibration option to Oregon 200.

Fixed issue changing marine modes.

Fixed map display problems.

Changes made from version 3.60 to 3.70:

Added support for Garmin BirdsEye.

Added mmHg pressure units.

Added ability to change active track color.

Added option to calibrate screen under Setup->Display.

Changes made from version 3.50 to 3.60:

Increased the map drawing range to allow maps to draw farther south.

Corrected issue with route line sometimes not drawing.

Corrected issues with marine POI.

Corrected issues with GB Discoverer maps.

Corrected issue with project waypoint bearing sometimes not showing the input value.

Changes made from version 3.40 to 3.50:

Added ability to view elevation plot of upcoming active route or currently navigated track in blue.

Added display of icons to the lists in Where To? > Waypoints and the Geocaching application.

Added phone numbers when available to POI review pages.

Added Compass, Stopwatch, Active Geocache, and Elevation Plot dashboard options.

Introduced dashboard options to the Compass and Map pages.

Improved track navigation.Visit http://garmin.blogs.com/softwareupdates/trail-tech/ for more information.

Changes made from version 3.30 to 3.40:

Added profile support for Garmin Custom Maps

Fixed lockup while using GB Discoverer maps

Changes made from version 3.20 to 3.30:

Added support for Garmin Custom Maps

Improved along road routing performance

Changes made from version 3.10 to 3.20:

Added LKS92 map datum

Added support for GPS firmware 3.70

Added support for GPI routes

Improved compass responsiveness

Fixed potential shutdown related to drawing 32-bit map points

Fixed potential issues during power on.

Changes made from version 2.80 to 3.10:

Added Waypoint Averaging application (For more information visit our new Trail Tech website at http://garmin.blogs.com/softwareupdates/trail-tech/)

Added Sight 'N Go application for the Oregon 300/400i/400c/400t

Added Man Overboard application

Added big numbers option to the trip computer

Added customizable text to unit power-on screen (see \Garmin\startup.txt)

Added ability to load maps from any img file in the Garmin directory

Added new trip computer dashboards

Added option to display four configurable data fields on the map

Added 'search near' option to Geocaches search

Added the ability to view geocache logs separate from the description

Added ability to see a list of points from the map when several points are at the same location

Added ability to edit a waypoint from the waypoint review

Added support for Custom POI database and category selection

Added distance and bearing to point when reviewing a Custom POI

Added POI subcategories

Added change location to Sun and Moon

Added change location to Hunt and Fish

Added ability to force the Oregon into mass storage mode by holding the power button for 30 seconds while plugged into a USB cable

Added NMEA 9600 baud

Improved render quality of GB Discoverer maps and maps with satellite imagery

Improved map zooming

Improved map draw speed

Improved map panning and zooming when shaded relief is turned on

Improved automatic route recalculation

Improved Custom POI spell search

Improved Main Menu setup and added option to add and remove items

Improved readability of configurable data fields

Improved display of numeric degrees and mils

Improved GPS performance at slow speeds in tree cover

Improved compass responsiveness in challenging GPS environments

Improved battery gage for NiMH batteries

Improved stability when changing profiles

Improved Wherigo stability

Improved connection reliability with Spanner

Improved Spanish keyboard

Fixed airport points not displaying on the map

Fixed lockup when a search returns no results

Fixed elevation errors when reviewing a point other than a waypoint

Increased the number of waypoints viewable from the Waypoint Manager and Where To?>Waypoints

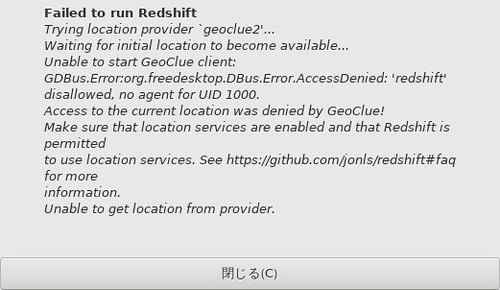

しかしアップデートにはWindows端末が必要で今まともな実機がないので面倒…….

仮想環境のWindows 10 Pro 64bitを使ってアップデートできました.

ちなみに今 $11.80 でWindows 10 Pro OEM ライセンスがセールしてたりするので環境がない人はこれを買って仮想環境に入れとくと今回みたいなときに便利です.

そして庭に出て測位してログを確認したら正しい日付のログが録れていました :)

しかし大分古いので新しいQZSS対応あたりの世代のOREGONとか欲しいですね.

OREGON だと600以降かな?カメラはいらないので600/600t/700?

- 弊社のGarminGPSはみちびき対応 GARMIN 専門店 TKA Planet

- Garmin Oregon 200, 300, 400t, 400c, 400i, 550 & 550t Comparison – GPS Central

環境

$ uname -m

x86_64

$ lsb_release -rd

Description: Debian GNU/Linux buster/sid

Release: unstable

$ dpkg-query -W gpsprune gpsbabel

gpsbabel 1.5.4-2

gpsprune 19.2-1