age という暗号化ツールを知りました.この age では ssh の公開鍵を使って暗号化,秘密鍵で復号化が出来るのが面白そうなので少し試してみました.

タグ: OpenSSH

OpenSSH ED25519 の Vanity Adress を探してみる

以前何種類かのVanity Adress を掘ってみました.

ふとSSH鍵のVanity Adress はどうだろうと試してみました.

OpenSSHで長いホスト名のサーバー接続失敗(too long for Unix domain socket)

長いホスト名のサーバに接続しようとしたら認証成功後に怒られました.実際は62文字の長いホスト名でした.

unix_listener: path "/home/matoken/.ssh/tmp/ssh-${USER}@${長いホスト名}:22.r3NYV60KUEAXUuRZ" too long for Unix domain socketOpenSSHで使えるRSA鍵ペアをOpenSSLで生成する

OpenSSH 7.1/7.1p1でRSA鍵長は最低1024bitになりました.

* Refusing all RSA keys smaller than 1024 bits (the current minimum is 768 bits)

1024bitより短い鍵長の鍵を作ろうとすると怒られます.

$ ssh-keygen -t rsa -b 768 Invalid RSA key length: minimum is 1024 bits

以下のMLで古い機器が1024bitに対応していない場合の相談でOpenSSLでOpenSSHで利用できるRSA鍵ペアが作れるのを知りました.

You can use openssl to generate a shorter key: $ openssl genprsa -out key.pem 768 $ ssh-keygen -y -f key.pem > key.pub # optional to get public key This works with a 768-bit RSA key (client: OpenSSH_7.2p2, OpenSSL 1.0.2g; server: OpenSSH_7.2p2, OpenSSL 1.0.2g) but not a 256-bit RSA key: I can generate the shorter key but the server requires a minimum of 768-bits.

使うことがあるかわからないけど手元の環境で試してみました.

$ openssl genrsa -out id_rsa768 768 Generating RSA private key, 768 bit long modulus (2 primes) ........+++++++ ................................+++++++ e is 65537 (0x010001)

$ openssl genrsa -out id_rsa768 -aes256 768 Generating RSA private key, 768 bit long modulus (2 primes) ..+++++++ ..........+++++++ e is 65537 (0x010001) Enter pass phrase for id_rsa768: Verifying - Enter pass phrase for id_rsa768:

OpenSSLから書き出された鍵ファイルのパーミッションはumaskに関係なく(0000でも)600になっています :)

$ openssl rsa -text < id_rsa768

秘密鍵が出来たので続いてペアとなる公開鍵を作ります.

MLの例と同じように ssh-keygen を使うと鍵の長さで怒られます.

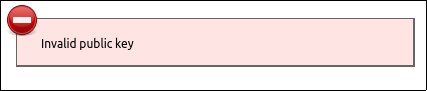

$ ssh-keygen -y -f id_rsa768 > id_rsa768.pub Load key "id_rsa768": Invalid key length

公開鍵もOpenSSLで作ります.

$ openssl rsa -pubout < id_rsa768 > id_rsa768.pub writing RSA key

$ openssl rsa -text -pubin < id_rsa768.pub

$ ssh -v -i ~/.ssh/id_rsa768 localhost : debug1: Trying private key: /home/matoken/.ssh/id_rsa768 Load key "/home/matoken/.ssh/id_rsa768": Invalid key length

てことで使いみちがなさそうですがメモしておきます.

#今ならed25519使いますしね…….

ちなみに1024bitより長い鍵なら普通に使えてssh-keygenでコメントを書き換えたりパスフレーズを書き換えたりでしました.

$ openssl genrsa -out id_rsa4096 -aes256 4096 Generating RSA private key, 4096 bit long modulus (2 primes) ................++++ .....................................................................................................++++ e is 65537 (0x010001) Enter pass phrase for id_rsa4096: Verifying - Enter pass phrase for id_rsa4096: $ ssh-keygen -c -C 'OpenSSL generate key' -f ./id_rsa4096 Enter passphrase: No existing comment Comment 'OpenSSL generated key' applied $ ssh-keygen -p -f ./id_rsa4096 Enter old passphrase: Key has comment 'OpenSSL generated key' Enter new passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved with the new passphrase.

$ dpkg-query -W openssl openssh-client openssh-server openssh-client 1:8.1p1-2 openssh-server 1:8.1p1-2 openssl 1.1.1d-2 $ lsb_release -dr Description: Debian GNU/Linux bullseye/sid Release: unstable $ uname -m x86_64

Ubuntu Server インストーラの Github, Launchpad からの ssh公開鍵インポート機能

github.com/settings/keys からSSH Keyとして突っ込んどくと便利だし、今のUbuntu Serverはセットアップでそれを使う項目すらあるので

なるほど便利そう

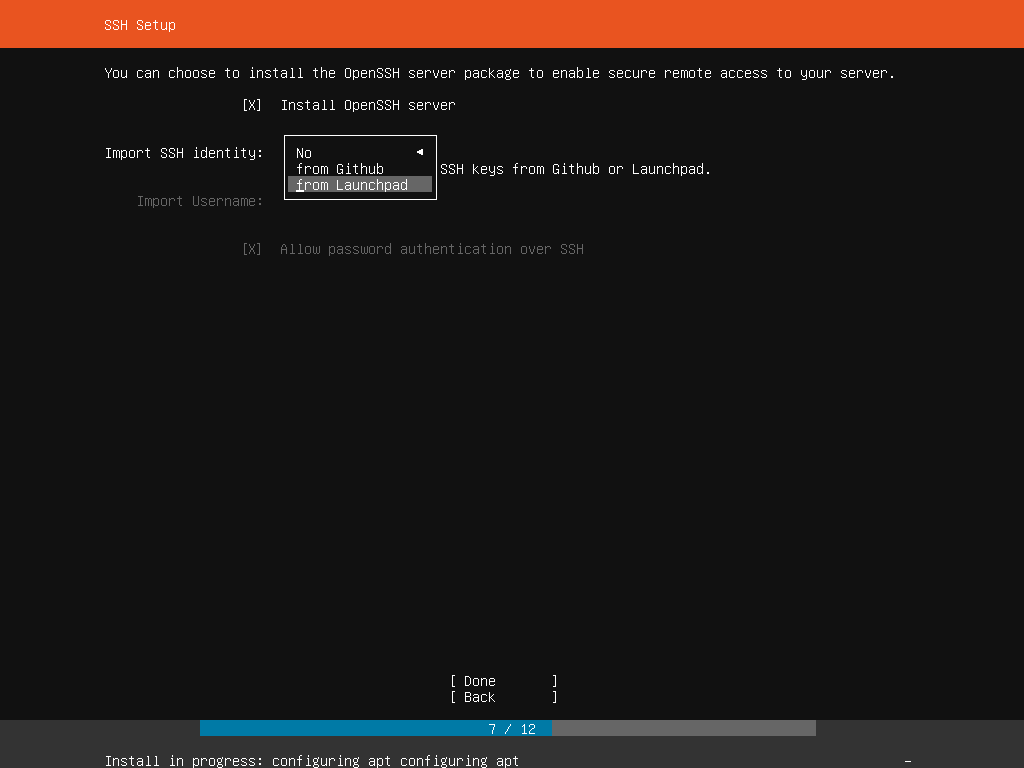

試してみようと Ubuntu Server 18.04.2 LTS

(ubuntu-18.04.2-live-server-amd64.iso) のインストーラで試してみました.

OpenSSH を導入するようにすると,SSH鍵をインポートするオプションで Github / Launchpad が選べます.

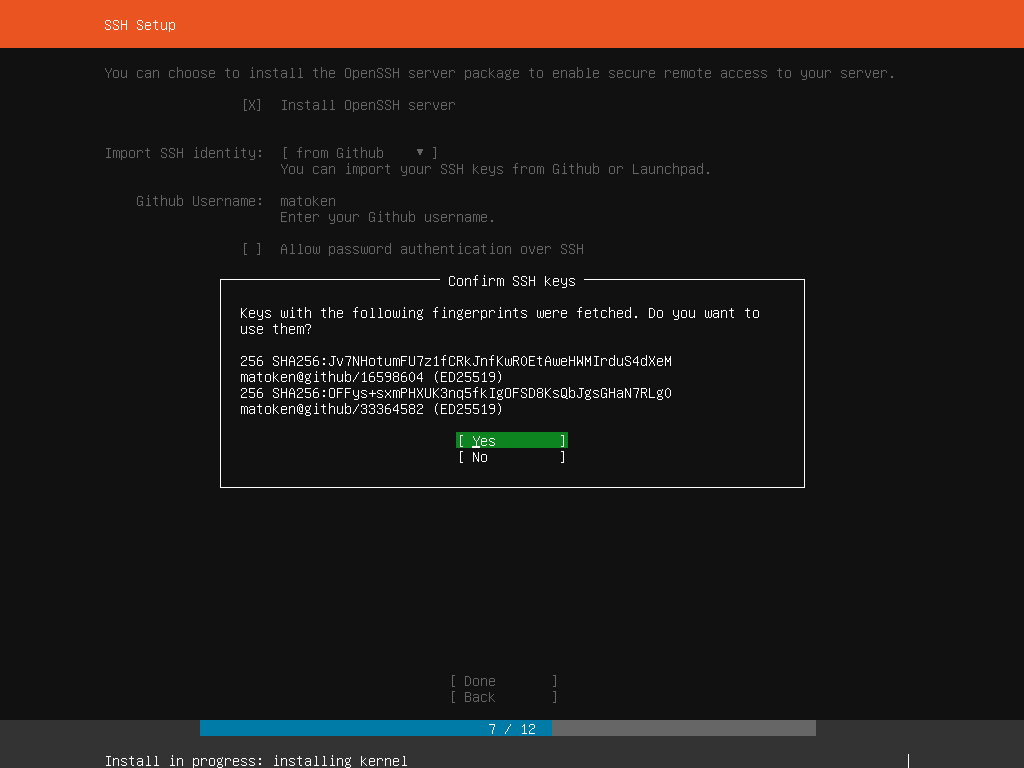

こんな感じでインポートされました.

インストールが終了して ssh login するとインポートされた鍵で login 出来ました.

インポートされた公開鍵を確認するとコメント部分が少し書き換わっています.

$ cat ~/.ssh/authorized_keys ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIPgwY9aZPxN/YoBBzd7TOcCk7EuGO0E9PuUjCHPtTuHP matoken@github/16598604 # ssh-import-id gh:matoken ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIEoKnbjj7cVafcAJbYHqUEua1x/81uzoK0LnjgqmR6H8 matoken@github/33364582 # ssh-import-id gh:matoken

sshd_config を見ると編集ではなく末尾に追記してるのでちょっと雑い感.

$ grep PasswordAuthentication /etc/ssh/sshd_config #PasswordAuthentication yes # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication, then enable this but set PasswordAuthentication PasswordAuthentication no $ tail -1 /etc/ssh/sshd_config PasswordAuthentication no

ちなみに,Github から鍵を入手するのはこんな感じで行けるようです.

(<USERNAME>部分を該当ユーザ名に修正)

Launchpad はこんな感じ.

ちなみにLaunchpad は未だED25519形式には未対応なようです.

Bitbucket の鍵も同様に https://api.bitbucket.org/2.0/users/<USERNAME>/ssh-keys で入手できそうと思ったのですが,未認証では駄目みたいです.

$ curl -s https://api.bitbucket.org/2.0/users/matoken/ssh-keys|jq

{

"type": "error",

"error": {

"message": "This API is only accessible with the following authentication types: session, password, apppassword"

}

}$ lsb_release -d Description: Ubuntu 18.04.2 LTS $ uname -m x86_64

Endlessh を使って ssh 接続をとてもゆっくりと処理して攻撃者に嫌がらせをする

ssh は攻撃が多いです.公開鍵認証にしておくと大分侵入に強くなりますがインターネットに直接繋がっているサーバでは攻撃はとても多いです.

Endlessh はsshd の代わりに起動してバージョン情報を送る前のデータにほぼランダムな文字列をゆっくりと配信し続けて攻撃者の足止めをするプログラムのようです.

本当の sshd は別ポートで起動してそっちを使う感じでしょうか.22番を無くして port knocking や sslh を使うなどのほうがいいかもですが面白そうです.

ということで手元で少し試してみました.

$ git clone https://github.com/skeeto/endlessh $ cd endlessh $ git log |head -1 commit 548a7b1521b2912e7e133d0d9df50e0e514f1f2c $ make

$ ./endlessh -v -p22222 & [1] 22698 2019-03-24T04:56:10.338Z Port 22222 2019-03-24T04:56:10.338Z Delay 10000 2019-03-24T04:56:10.338Z MaxLineLength 32 2019-03-24T04:56:10.338Z MaxClients 4096

$ time ssh localhost -p 22222 2019-03-24T04:56:19.510Z ACCEPT host=::1 port=59402 fd=4 n=1/4096 ssh_exchange_identification: No banner received real 700m30.650s user 0m0.040s sys 0m0.240s 2019-03-24T16:37:00.162Z CLOSE host=::1 port=59402 fd=4 time=42040.652 bytes=73944

$ kill %1 [1]+ Done ./endlessh -v -p22222

数回試しましたが,標準オプションでは700分前後捕まりました.単にありもののscriptを動かすレベルの攻撃者であればツールが対応するまでは妨害になりそうです.

$ git log |head -1 commit 548a7b1521b2912e7e133d0d9df50e0e514f1f2c $ dpkg-query -W openssh-client openssh-client 1:7.9p1-9 $ lsb_release -dr Description: Debian GNU/Linux buster/sid Release: unstable $ uname -m x86_64

ssh-import-idコマンドを試す

最近知ったLaunchPad/GitHUBの鍵を読み込んでインポートするコマンドを知りました.昔同名のコマンドか何かがOpenSSHにもあった気がするけどそれは今なくて別物みたい?

動きはこんな感じ

lp:USERIDでLaunchPadの鍵をインポートgh:USERIDでGitHUBの鍵をインポートUSERIDでLaunchPadの鍵をインポートUSERIDは複数指定可能鍵は

~/.ssh/authorized_keysに書き込まれる-oで書き出すファイルが指定可能`-`だとSTDOUT-rで鍵削除

$ apt show ssh-import-id

Package: ssh-import-id

Version: 3.21-1

Priority: extra

Section: misc

Maintainer: Dustin Kirkland <kirkland@ubuntu.com>

Installed-Size: 98.3 kB

Depends: ca-certificates, openssh-client, python-requests (>= 1.1.0), wget, python (>= 2.7), python (<< 2.8)

Recommends: openssh-server

Homepage: http://launchpad.net/ssh-import-id

Download-Size: 17.7 kB

APT-Manual-Installed: yes

APT-Sources: http://dennou-q.gfd-dennou.org/debian stretch/main amd64 Packages

Description: securely retrieve an SSH public key and install it locally

This utility will securely contact a public keyserver (Launchpad.net by

default, but Github.com is also supported), retrieve one or more user's

public keys, and append these to the current user's ~/.ssh/authorized_keys

file.$ ssh-import-id -h

usage: ssh-import-id [-h] [-o FILE] [-r] USERID [USERID ...]

Authorize SSH public keys from trusted online identities.

positional arguments:

USERID User IDs to import

optional arguments:

-h, --help show this help message and exit

-o FILE, --output FILE

Write output to file (default ~/.ssh/authorized_keys)

-r, --remove Remove a key from authorized keys fileLaunchPadの matoken の鍵をインポート

$ ssh-import-id -o - lp:matoken

2016-04-10 19:07:35,698 INFO Authorized key ['4096', 'SHA256:4MQHGaIDjLbnM3kU5rgFSq6cDou3LUYSjSTumL+eFKw', 'mk@rsa4k','(RSA)']

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDSnDzGBIHoX20WWjPrqn4JoWIHChE5JNqlnPxL0cSCj8wxQ9Y7AEgZfd9yq2ipXsBoVCi6D6ymk1/fQmEe8vW4U10ajb9VnA7ypy4Rjp1RV2RNyIS7jsJdYCMhGlXW8OlyKcxPbh6z/L/2ZuHbw32shJzMAs58JNNwxERQJDfPiJLq1WWrjOxAPCxtuTWddXfaZFgdxZQIXxW1TpTUqeu/OowQ8v1Mqt27agB2RZNPUOwe8A94cwJDbJNNpS7TIRgyKeApD45TKYc0w7ehbC42nURM//4PguHXBC3Arp1P3/Z4/DGdnLOrXU9fUWe0g+ucyT4aL6pI0on8mOivv2CcnePvTDHIwRIchibp0lPtBLOS4pmQFHf5U5N2SZF+B0dI/3Q4Sd9BC5VmF9owLi1bXRZw17Hqpgj2tOnI3HYTOvbssLt0DQcQBOE4puQ9epc+Lioqw6+SvCtiQl1pGl3b3reQh61q4lhc+FRtYvsUIOrjYHJ+QG0sGTVuC/RUWTbCterWX3ogENAYNWGv/83Z9sMCQTr894unhru1LHCmnGouxhtZ0lbWt/OVdsNcONu9RK/GlccDnuOj8THOIVghHJP9/9I6lTS4rX4aXAMaXns1hi5sO5WOGKhUNbUbW6vHTJCdoXjuajL0PJmr2Fa4H8qH0GQzFuhCu82txkjWnQ== mk@rsa4k# ssh-import-id lp:matoken

2016-04-10 19:07:35,698 INFO [1] SSH keys [Authorized]これもLaunchPadの matoken の鍵をインポート

$ ssh-import-id -o - matoken

2016-04-10 19:08:26,513 INFO Authorized key ['4096', 'SHA256:4MQHGaIDjLbnM3kU5rgFSq6cDou3LUYSjSTumL+eFKw', 'mk@rsa4k','(RSA)']

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDSnDzGBIHoX20WWjPrqn4JoWIHChE5JNqlnPxL0cSCj8wxQ9Y7AEgZfd9yq2ipXsBoVCi6D6ymk1/fQmEe8vW4U10ajb9VnA7ypy4Rjp1RV2RNyIS7jsJdYCMhGlXW8OlyKcxPbh6z/L/2ZuHbw32shJzMAs58JNNwxERQJDfPiJLq1WWrjOxAPCxtuTWddXfaZFgdxZQIXxW1TpTUqeu/OowQ8v1Mqt27agB2RZNPUOwe8A94cwJDbJNNpS7TIRgyKeApD45TKYc0w7ehbC42nURM//4PguHXBC3Arp1P3/Z4/DGdnLOrXU9fUWe0g+ucyT4aL6pI0on8mOivv2CcnePvTDHIwRIchibp0lPtBLOS4pmQFHf5U5N2SZF+B0dI/3Q4Sd9BC5VmF9owLi1bXRZw17Hqpgj2tOnI3HYTOvbssLt0DQcQBOE4puQ9epc+Lioqw6+SvCtiQl1pGl3b3reQh61q4lhc+FRtYvsUIOrjYHJ+QG0sGTVuC/RUWTbCterWX3ogENAYNWGv/83Z9sMCQTr894unhru1LHCmnGouxhtZ0lbWt/OVdsNcONu9RK/GlccDnuOj8THOIVghHJP9/9I6lTS4rX4aXAMaXns1hi5sO5WOGKhUNbUbW6vHTJCdoXjuajL0PJmr2Fa4H8qH0GQzFuhCu82txkjWnQ== mk@rsa4k# ssh-import-id lp:matoken

2016-04-10 19:08:26,513 INFO [1] SSH keys [Authorized]GitHUBの matoken の鍵をインポート.複数あると全部インポートされるよう.

$ ssh-import-id -o - gh:matoken

2016-04-10 19:07:24,965 INFO Authorized key ['256', 'SHA256:B+hArXsApncIXlNlHoHnYxEV3Wfl9WdQLp5TwuTjqjY', 'matoken@github/8506592','(ECDSA)']

2016-04-10 19:07:24,972 INFO Authorized key ['256', 'SHA256:Jv7NHotumFU7z1fCRkJnfKwR0EtAweHWMIrduS4dXeM', 'matoken@github/16598604','(ED25519)']

ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBA0otYIHWIP6/Zt1t3Zj1FBPEiq6dcOUItrxlfwfyvlVAqRRDWqdZQEA5jdYNWU/vSaxZZ6STCKfiEwORdQvqa8= matoken@github/8506592# ssh-import-id gh:matoken

ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIPgwY9aZPxN/YoBBzd7TOcCk7EuGO0E9PuUjCHPtTuHP matoken@github/16598604# ssh-import-id gh:matoken

2016-04-10 19:07:24,972 INFO [2] SSH keys [Authorized]LaunchPadとGitHUBを同時にインポート.

$ ssh-import-id -o ~/tmp/authorized_keys gh:matoken lp:matoken

2016-04-10 19:55:51,043 INFO Authorized key ['256', 'SHA256:B+hArXsApncIXlNlHoHnYxEV3Wfl9WdQLp5TwuTjqjY', 'matoken@github/8506592', '(ECDSA)']

2016-04-10 19:55:51,058 INFO Authorized key ['256', 'SHA256:Jv7NHotumFU7z1fCRkJnfKwR0EtAweHWMIrduS4dXeM', 'matoken@github/16598604', '(ED25519)']

2016-04-10 19:55:53,031 INFO Authorized key ['4096', 'SHA256:4MQHGaIDjLbnM3kU5rgFSq6cDou3LUYSjSTumL+eFKw', 'mk@rsa4k', '(RSA)']

2016-04-10 19:55:53,034 INFO [3] SSH keys [Authorized]

$ cat ~/tmp/authorized_keys

ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBA0otYIHWIP6/Zt1t3Zj1FBPEiq6dcOUItrxlfwfyvlVAqRRDWqdZQEA5jdYNWU/vSaxZZ6STCKfiEwORdQvqa8= matoken@github/8506592 # ssh-import-id gh:matoken

ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIPgwY9aZPxN/YoBBzd7TOcCk7EuGO0E9PuUjCHPtTuHP matoken@github/16598604 # ssh-import-id gh:matoken

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDSnDzGBIHoX20WWjPrqn4JoWIHChE5JNqlnPxL0cSCj8wxQ9Y7AEgZfd9yq2ipXsBoVCi6D6ymk1/fQmEe8vW4U10ajb9VnA7ypy4Rjp1RV2RNyIS7jsJdYCMhGlXW8OlyKcxPbh6z/L/2ZuHbw32shJzMAs58JNNwxERQJDfPiJLq1WWrjOxAPCxtuTWddXfaZFgdxZQIXxW1TpTUqeu/OowQ8v1Mqt27agB2RZNPUOwe8A94cwJDbJNNpS7TIRgyKeApD45TKYc0w7ehbC42nURM//4PguHXBC3Arp1P3/Z4/DGdnLOrXU9fUWe0g+ucyT4aL6pI0on8mOivv2CcnePvTDHIwRIchibp0lPtBLOS4pmQFHf5U5N2SZF+B0dI/3Q4Sd9BC5VmF9owLi1bXRZw17Hqpgj2tOnI3HYTOvbssLt0DQcQBOE4puQ9epc+Lioqw6+SvCtiQl1pGl3b3reQh61q4lhc+FRtYvsUIOrjYHJ+QG0sGTVuC/RUWTbCterWX3ogENAYNWGv/83Z9sMCQTr894unhru1LHCmnGouxhtZ0lbWt/OVdsNcONu9RK/GlccDnuOj8THOIVghHJP9/9I6lTS4rX4aXAMaXns1hi5sO5WOGKhUNbUbW6vHTJCdoXjuajL0PJmr2Fa4H8qH0GQzFuhCu82txkjWnQ== mk@rsa4k # ssh-import-id lp:matoken-r で鍵の削除.

$ ssh-import-id -r -o ~/tmp/authorized_keys gh:matoken

2016-04-10 19:56:08,827 INFO Removed labeled key ['256', 'SHA256:B+hArXsApncIXlNlHoHnYxEV3Wfl9WdQLp5TwuTjqjY', 'matoken@github/8506592', '(ECDSA)']

2016-04-10 19:56:08,837 INFO Removed labeled key ['256', 'SHA256:Jv7NHotumFU7z1fCRkJnfKwR0EtAweHWMIrduS4dXeM', 'matoken@github/16598604', '(ED25519)']

2016-04-10 19:56:08,837 INFO [2] SSH keys [Removed]

$ cat ~/tmp/authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDSnDzGBIHoX20WWjPrqn4JoWIHChE5JNqlnPxL0cSCj8wxQ9Y7AEgZfd9yq2ipXsBoVCi6D6ymk1/fQmEe8vW4U10ajb9VnA7ypy4Rjp1RV2RNyIS7jsJdYCMhGlXW8OlyKcxPbh6z/L/2ZuHbw32shJzMAs58JNNwxERQJDfPiJLq1WWrjOxAPCxtuTWddXfaZFgdxZQIXxW1TpTUqeu/OowQ8v1Mqt27agB2RZNPUOwe8A94cwJDbJNNpS7TIRgyKeApD45TKYc0w7ehbC42nURM//4PguHXBC3Arp1P3/Z4/DGdnLOrXU9fUWe0g+ucyT4aL6pI0on8mOivv2CcnePvTDHIwRIchibp0lPtBLOS4pmQFHf5U5N2SZF+B0dI/3Q4Sd9BC5VmF9owLi1bXRZw17Hqpgj2tOnI3HYTOvbssLt0DQcQBOE4puQ9epc+Lioqw6+SvCtiQl1pGl3b3reQh61q4lhc+FRtYvsUIOrjYHJ+QG0sGTVuC/RUWTbCterWX3ogENAYNWGv/83Z9sMCQTr894unhru1LHCmnGouxhtZ0lbWt/OVdsNcONu9RK/GlccDnuOj8THOIVghHJP9/9I6lTS4rX4aXAMaXns1hi5sO5WOGKhUNbUbW6vHTJCdoXjuajL0PJmr2Fa4H8qH0GQzFuhCu82txkjWnQ== mk@rsa4k # ssh-import-id lp:matoken

$ ssh-import-id -r -o ~/tmp/authorized_keys matoken

2016-04-10 19:57:54,852 INFO Removed labeled key ['4096', 'SHA256:4MQHGaIDjLbnM3kU5rgFSq6cDou3LUYSjSTumL+eFKw', 'mk@rsa4k', '(RSA)']

2016-04-10 19:57:54,853 INFO [1] SSH keys [Removed]

$ cat ~/tmp/authorized_keys新規ファイルでもパーミッションは適切に設定されている.

$ ls -l ~/tmp/authorized_keys

-rw------- 1 mk mk 0 4月 10 19:57 /home/mk/tmp/authorized_keysちなみに

/etc/ssh/ssh_import_id

を書き換えると任意のサーバを使うことも可能.

- "URL": "https://launchpad.net/~%s/+sshkeys"

+ "URL": "https://example.org/~%s/+sshkeys"これだと

$ ssh-import-id matokenで https://example.org/~matoken/+sshkeys が取り込まれる.

lpは上書きされちゃう感じ?

OpenSSH 7.2で入ったssh-keygenの新機能を試す

OpenSSH 7.2リリースネタ続きです.

- [openssh-unix-announce] Announce: OpenSSH 7.2 released

- 春山 征吾のくけー : OpenSSH 7.2 がリリースされました – livedoor Blog(ブログ) リリースノートの日本語訳があります.何時も助かります_o_

ここではssh-keygenの新機能を試してみます.

鍵のコメント変更

先ずは鍵のコメント変更.

* ssh-keygen(1): allow ssh-keygen to change the key comment for all

supported formats.

ssh-keygen(1): すべてのサポートする形式について ssh-keygen が

鍵のコメントを変更できるようにする

manやhelpを見ると-cオプションのようです.

適当な鍵を作って書き換えてみました.test commentがchange commentに書き換わりました.手で書き換えるとミスすることもあるのでいいかもしれません.

標準入力からの鍵の読み込みと鍵指紋の表示

-fオプションのファイルの代わりに-を指定すると標準入力から鍵を読み込みます.ファイル指定の場合は秘密鍵も公開鍵もいけますが,標準入力からだと公開鍵のみのようです.

host鍵全部とかはこんな感じで行けますね.

ファイルに含まれる複数の公開鍵の指紋表示

* ssh-keygen(1): allow fingerprinting multiple public keys in a

file, e.g. “ssh-keygen -lf ~/.ssh/authorized_keys” bz#1319

ssh-keygen(1): ファイルに含まれる複数の公開鍵の指紋表示を

できるようにする. つまり

“ssh-keygen -lf ~/.ssh/authorized_keys” bz#1319

こちらの場合も秘密鍵の鍵指紋は取得できないです.ちなみにエラーなどは出ずスキップされます.

#見づらいですね><

-vを付けると秘密鍵のところでnot a public keyと言われるようになります.

OpenSSH 7.2のsshdに入ったauthorized_keysの新オプションを試す

OpenSSH 7.2がリリースされました :)

- [openssh-unix-announce] Announce: OpenSSH 7.2 released

- 春山 征吾のくけー : OpenSSH 7.2 がリリースされました – livedoor Blog(ブログ) リリースノートの日本語訳があります.何時も助かります_o_

ということで気になった以下の新機能を試してみます.

* sshd(8): add a new authorized_keys option “restrict” that includes

all current and future key restrictions (no-*-forwarding, etc.).

Also add permissive versions of the existing restrictions, e.g.

“no-pty” -> “pty”. This simplifies the task of setting up

restricted keys and ensures they are maximally-restricted,

regardless of any permissions we might implement in the future.

sshd(8): authorized_keys のオプションに “restrict” を追加する.

これは, (no-*-forwarding などの) 現在と将来のすべての制限を含む.

さらに, 現在の制限の許可バージョンも追加する. つまり,

“no-pty” -> “pty”. これにより, 制限付きの鍵の設定のタスクが

単純化し, 将来実装するすべての許可に関係なく

鍵が最大に制限されていることを圃場できる.

prefix以外は規定値のままでbuid

適当に7.2のデーモンを起動

適当な鍵を作って~/.ssh/authorized_keysに登録してログインテスト.

authorized_keysの該当鍵行の頭に

restrictを追記して

ssh 7.2で接続を試します.

sshd側の機能なのでssh 7.1で繋いでも制限されます.

restrict,pty のようにptyを追記して-X/-Yを試すとptyが使えてXは制限されているのが確認できました.

これまではずらずらと制限を書く必要がったのがシンプルに書けるようになりそうです :)

以下の件は別エントリにて

OpenSSHのHostKeyにED25519を追加

ふとあるhostにED25519のサーバ鍵がないのに気づいたので作りました.

ファイル名を指定して作るか,

ssh-keygen -Aで足りないものを自動生成してもらいます.-Aの場合鍵指紋が出てこないので`ssh-keygen -lfとかで確認しましょう.

規定値で有効になっていると思うけど設定ファイルにも記述してデーモンをreload.

ed25519で帰ってくるか確認.

クライアント側のknown_hostsから古いものを消して登録しなおして,

後はDNSに登録したり……ってed25519はエラーになるみたいですね.

ちなみにED25519はOpenSSH 6.5p1で入りました.